This post is also available in: English (英語)

クラウド ネイティブ サプライ チェーンは、DevOpsのスピードとイノベーションの要求を満たすために、高度にチューニングされています。通常は、イノベーションを加速するオープン ソースに依存したコンテナとコードとしてのインフラストラクチャ(IaC)、および新機能の配信を自動化するCI/CDパイプラインで構成されています。Prisma Cloudの最新のリリースでは、クラウド ネイティブ サプライ チェーンのインベントリが自動的に生成され、可視化されます。これにより、クラウド ネイティブ アプリケーションを構成するソフトウェア部品表、コンポーネント間の接続、およびコード パイプラインが迅速に可視化されます。

ソフトウェア サプライ チェーンは、自社開発コードに直接アクセスでき、少し探索するだけで本番環境および機密データに到達するので、攻撃対象になることが増えています。Gartner の予測では、2045年までに世界全体で45%の組織がソフトウェア サプライ チェーンに対する攻撃を経験し、その数は2021年の3倍に増えると予想されています。組織は、あらゆる角度から攻撃に備える必要があります。

ソフトウェア サプライ チェーンへのリスク

サプライ チェーンを構成する主な要素は2つあります。1つはクラウド ネイティブ アプリケーションを構成する多種のアプリケーションとインフラストラクチャのコンポーネントであり、もう1つはこれらのコンポーネントを構築して作業アプリケーション環境に配信するパイプラインです。どちらも、仮想通貨マイナーをインストールまたは機密データを引き出すためにコードを改ざんする悪意のある攻撃者からの脅威にさらされています。

Unit 42は、最近のクラウド脅威レポートにおいて、ソフトウェア サプライ チェーンに対するレッド チーム演習およびオープン ソース コードに対する体制に関する調査を実施しました。その結果、過度に寛容な認証情報へのアクセス権が、横方向の移動や継続的インテグレーション(CI)パイプライン ポイズニングの機会を作り出すことが分かりました。これは、攻撃者がパイプラインへのアクセス権を取得して悪意のあるコードを挿入することがどれほど簡単であるかを示しています。

この調査では、リポジトリとレジストリでオープン ソース コンポーネントをスキャンしたところ、Terraformモジュールの64%に危険度の高い設定ミスまたは重大な危険のある設定ミスが少なくとも1つ含まれ、コンテナ イメージの91%に重大度が「高」または「クリティカル」の脆弱性が1つ含まれているという衝撃的な結果も得られました。これらのオープン ソース コンポーネントがアプリケーションに含まれていた場合、悪意のある攻撃者の攻撃対象領域が拡大します。

サプライ チェーン セキュリティの原則

これらの攻撃に対しては、パイプラインのライフサイクル全体に対してフルスタック アプローチのセキュリティ対策を実施する必要があります。Prisma Cloudはすでにクラウド ネイティブ サプライ チェーンに対して包括的なセキュリティを提供していますが、最新のリリースではアプリケーション サプライ チェーンのインベントリを生成して可視化します。

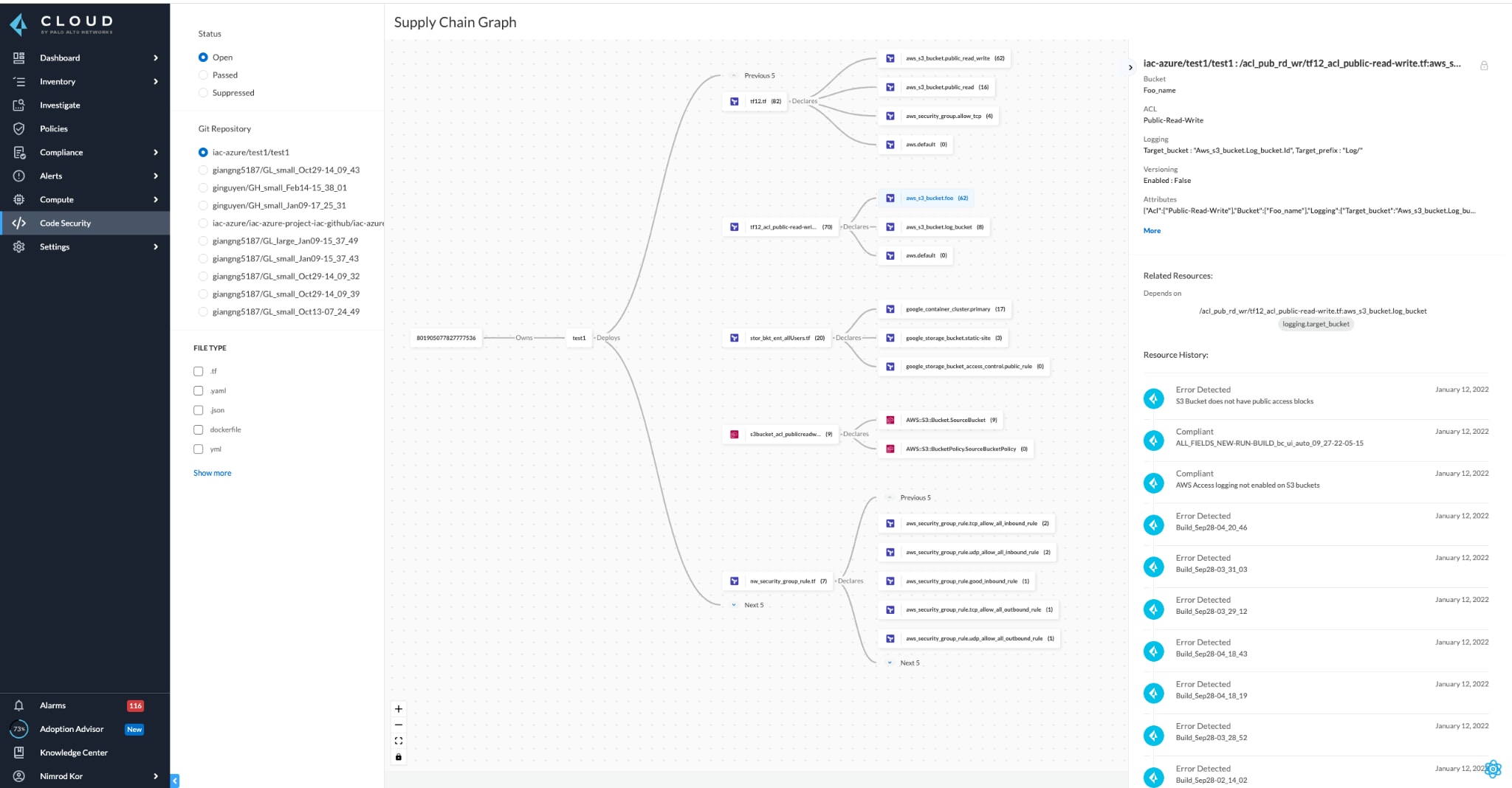

ソフトウェア サプライ チェーンの可視化

この可視化により、DevOpsチームとセキュリティ チームがどちらも、アプリケーションのすべてのコンポーネントと、その構造を改善する方法について、理解を深めることができます。

Prisma Cloudのこの新しい可視化で、ソフトウェア サプライ チェーンの各コンポーネントについてコードからクラウドまで対策を施します。

コード

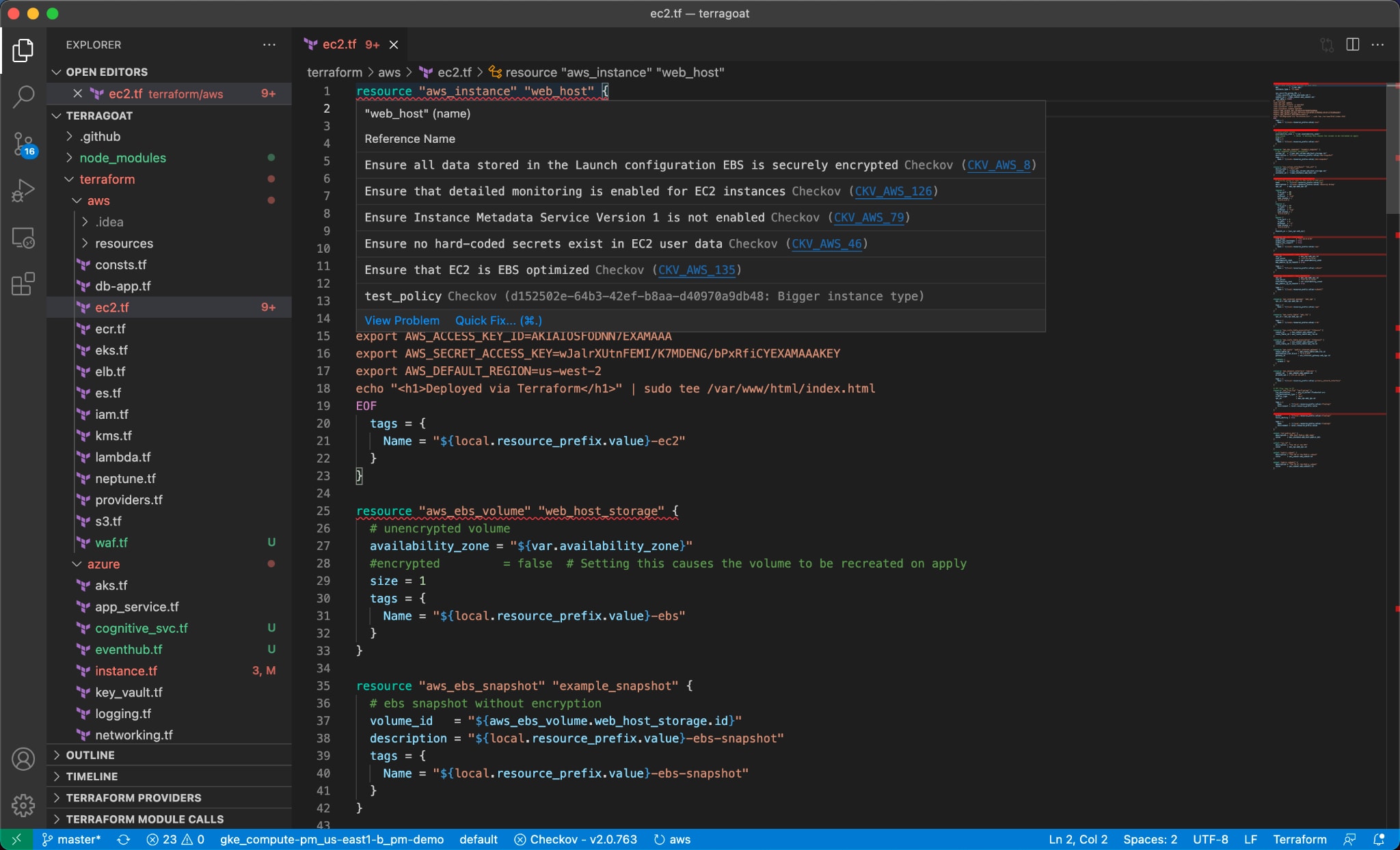

セキュアなサプライ チェーンはセキュアなオープン ソース コンポーネントから始まります。最新のアプリケーションの大部分はオープン ソース コンポーネントで構成されていますが、そのほとんどに何らかの脆弱性が含まれています。Prisma Cloudは、弊社の統合開発環境(IDE)の統合およびBridgecrewベースのコマンドライン インターフェイス(CLI)ツールを通じて、ローカルですでにリポジトリ パッケージと IaC ファイルの脆弱性と設定ミスを特定しています。特定した多くのセキュリティ問題には修正案を提示して、開発者が自作コードを保護できるようにします。

IDE環境で入力されたコードのポリシー違反を入念に検証

Prisma Cloudには、マルウェアを含む可能性のあるパブリック レジストリからイメージを引き出す前に使用前のイメージを入念に検証するためのコンテナ サンドボックス テクノロジが組み込まれています。これらのツールを組み合わせることで、開発者のデスクトップから送信される前に、アプリケーションを構成するコンポーネントが可能な限り安全であることを確認できます。

また、開発環境にAPIキーのようなシークレットが含まれ、誤ってそれをリポジトリにコミットすると、組織が攻撃にさらされることがあります。Prisma Cloudは、機密事項(シークレット)を特定して露出を防ぐためのチェック機能を備えています。

構築

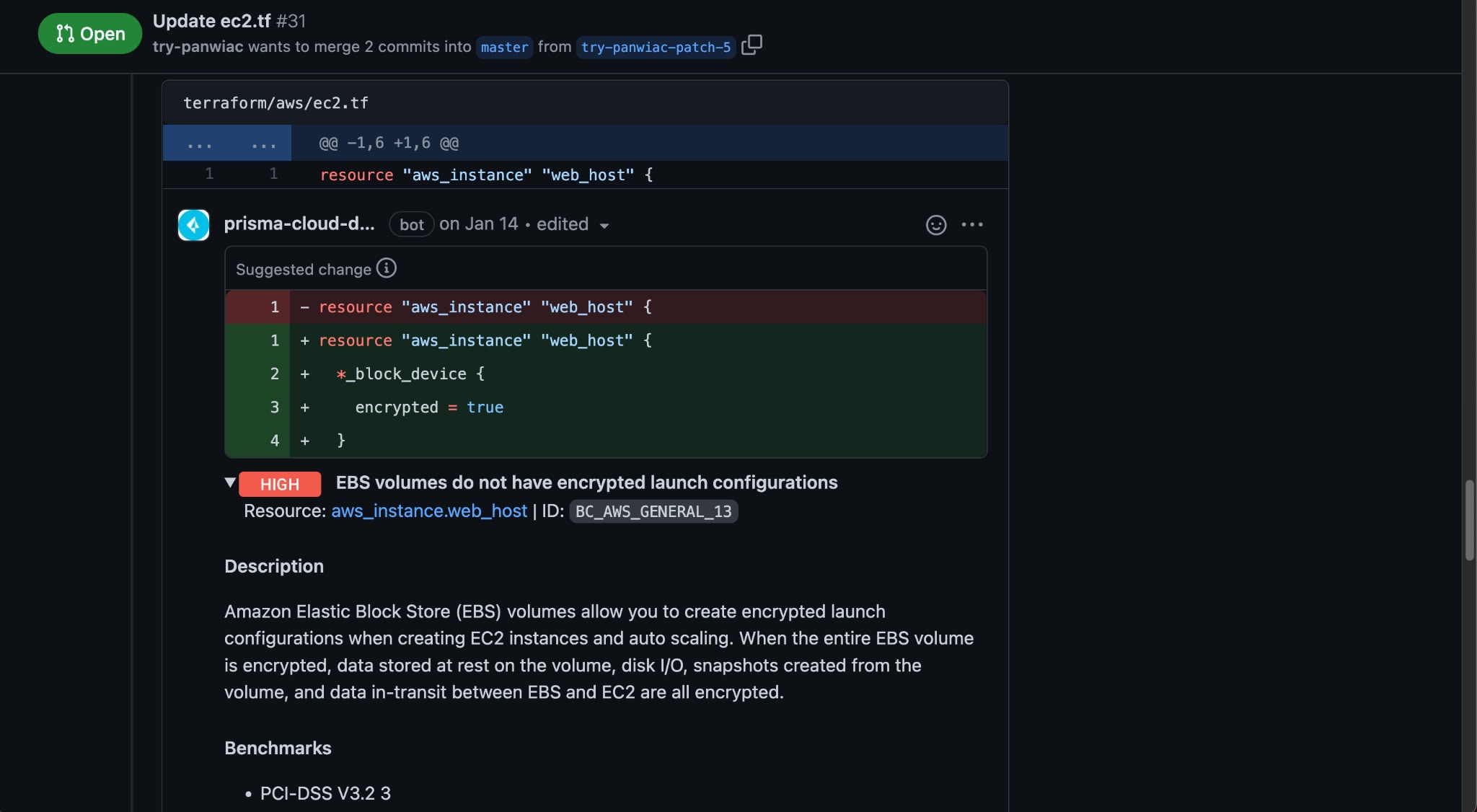

この段階で、ソフトウェア サプライ チェーンのセキュリティは、コンポーネントを越えてパイプラインまで拡大されます。バージョン管理システム(VCS)およびCI/CDパイプラインと統合されたPrisma Cloudには、安全なコードのみがリポジトリに統合され、安全なコンテナ イメージが信頼できるレジストリに登録されることを保証するためのチェックとガードレールが含まれています。

さらに、Prisma Cloudは、VCSとCI/CDパイプライン自体の整合性をチェックし、コード改ざん攻撃を防止するために正しいブランチ保護が実施されていることを保証します。テスト/自動化用インフラストラクチャを導入するためにパイプラインに与える権限は、そのタスクを達成するために必要な最小 限の権限に制限できます。

ブランチの問題点を指摘するプル リクエスト コメント

導入

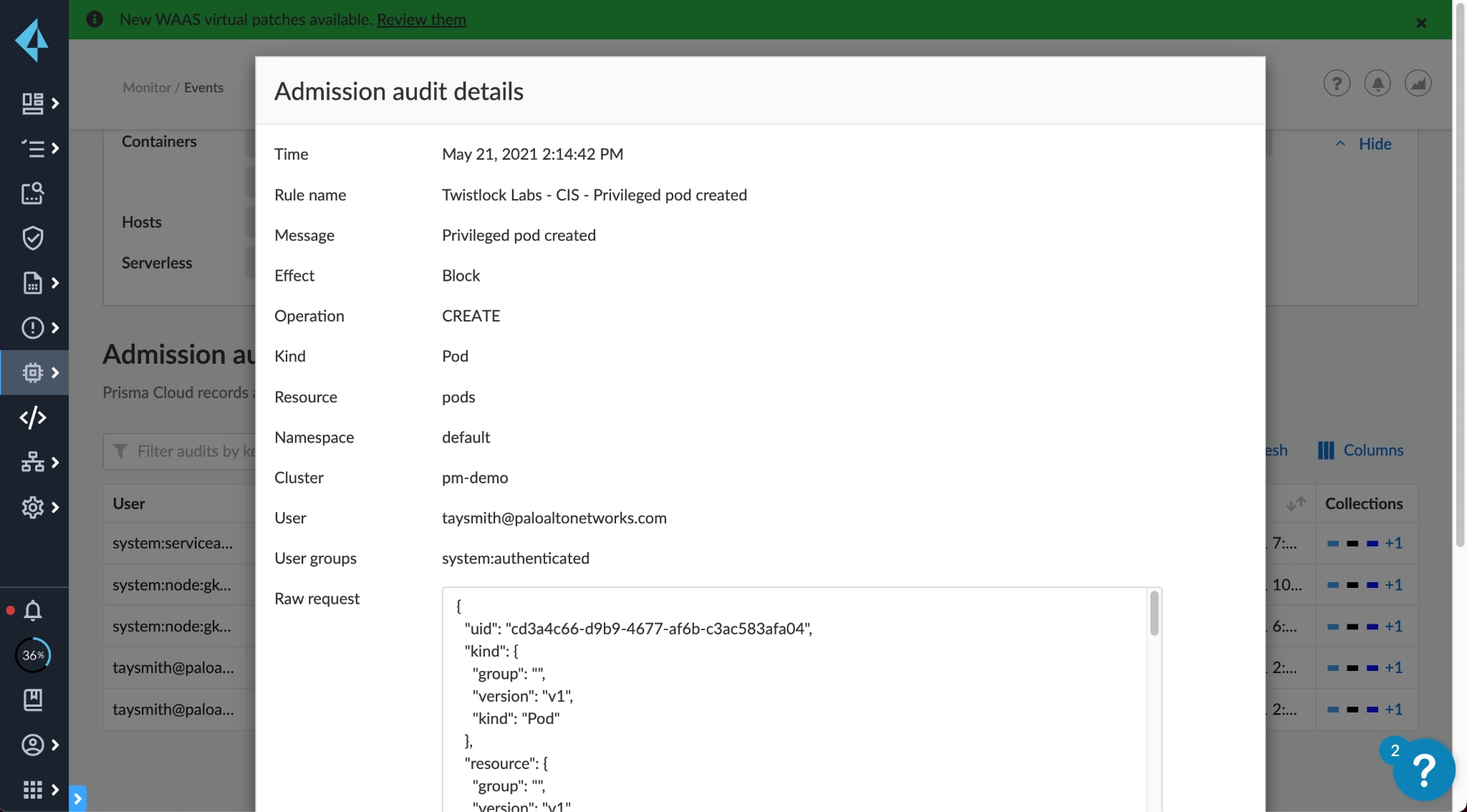

導入段階では、セキュアなサプライ チェーンに、稼働中の環境へのアドミッションを得るための最終ゲートが追加されます。Prisma Cloudのアドミッション コントローラおよびOpen Policy Agent (OPA)などのクラウド ネイティブ テクノロジとの統合が、安全でない設定を防ぐための最終防衛ラインとなります。また、Prisma Cloudは、信頼できるイメージのみがレジストリから本番環境にプルされるように強制することもできます。これにより、イメージ ポイズニング攻撃を防ぎます。

OPAとの統合により設定ミスのあるコンテナが導入されるのを防止

実行

実行段階では、これらすべてのコンポーネントで、新たな設定ミスや脆弱性を継続的に監視する必要があります。Prisma Cloudは、脆弱性の発見情報と修復ガイダンスを速やかに提供し、すぐにコードに戻り依存関係にパッチを適用できるよう、高速フィードバック ループを提供します。さらに、セキュリティに対する最も積極的なアプローチを使用する場合でも、ゼロデイと脅威を特定するランタイム セキュリティは必要です。

1つのプラットフォームでサプライ チェーン セキュリティを提供

Prisma Cloudは、最新の機能拡張により、ソフトウェア サプライ チェーンの体制全体を可視化できるようになりました。これに既存のコンプライアンスと脆弱性のチェック機能を組み合わせることで、アプリケーションを構成するコンポーネントとそれらを組み立てるパイプラインの両方の安全を確保します。

ソフトウェア サプライ チェーンをエンドツーエンドで保護することに興味をお持ちの方は、Prisma Cloud の試用版をお申し込みください。また、近日開催予定のCode to Cloud Summitでは、パロアルトネットワークスの製品管理担当シニア ディレクターのGuy Eisenkotが、サプライ チェーン セキュリティに対する弊社のアプローチについてご説明しますので、ぜひご参加ください。