This post is also available in: English (英語)

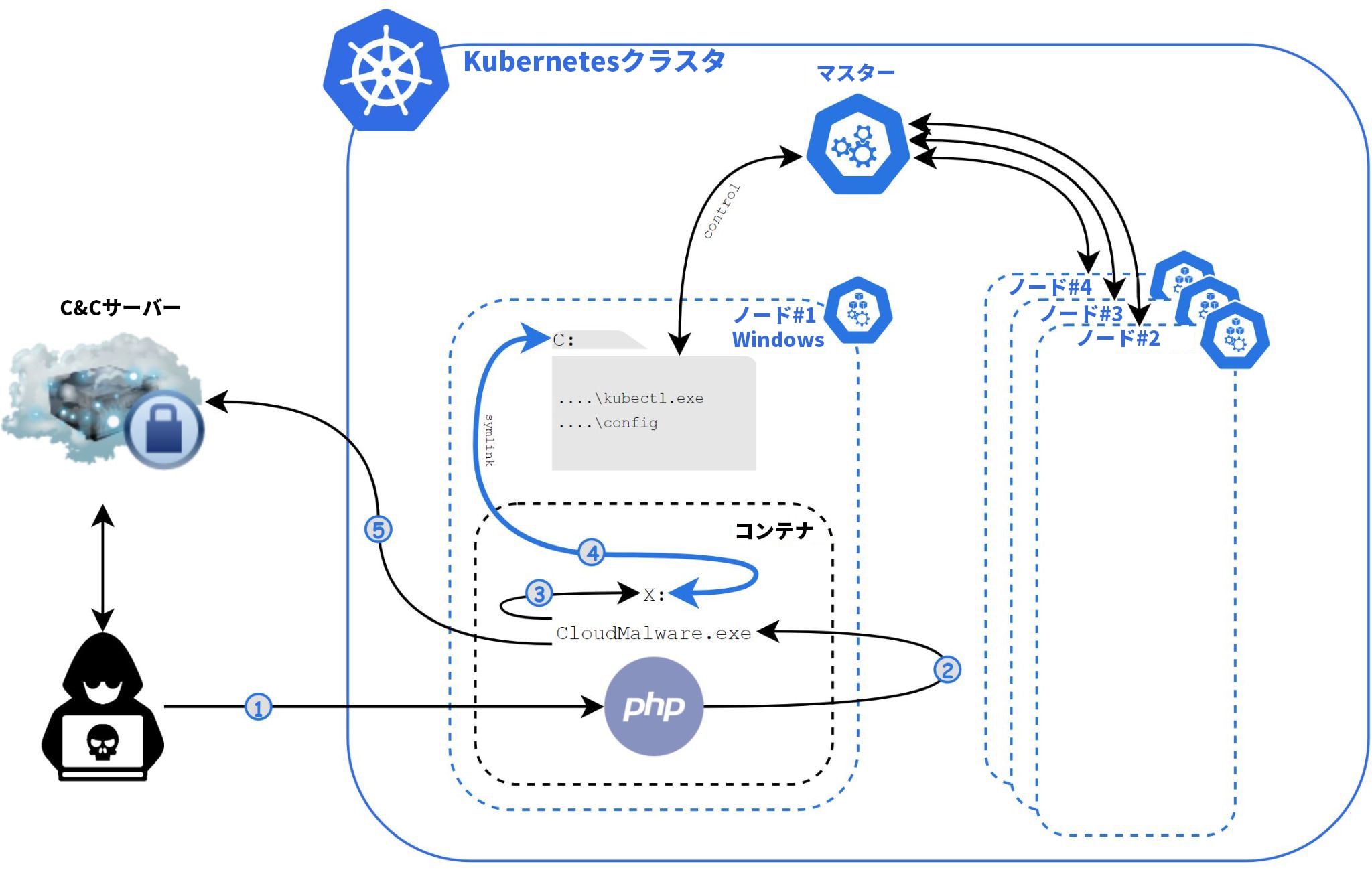

サイバーセキュリティコンサルティンググループUnit 42は、これまでに知られている中では初めてWindowsコンテナを標的とするマルウェアに関するリサーチを公開しました。同チームのリサーチャーであるDaniel Prizmantが発見したこのマルウェアは「Siloscape」と名付けられました。高度なコード難読化技術を使い、コマンド&コントロール(C2)サーバーとの通信にはTor(匿名通信を可能にするオープンソースソフトウェア)を使用して存在を隠蔽する極めてステルス性の高いマルウェアです。クラウド環境ではLinux OSが普及していることからUnit 42のリサーチャーはこれまでLinuxのコンテナを標的としたマルウェアしか確認していませんでした。Unit 42は、23名のSiloscapeの被害者を特定しており、このキャンペーンが1年以上にわたって行われていた証拠を発見しています。

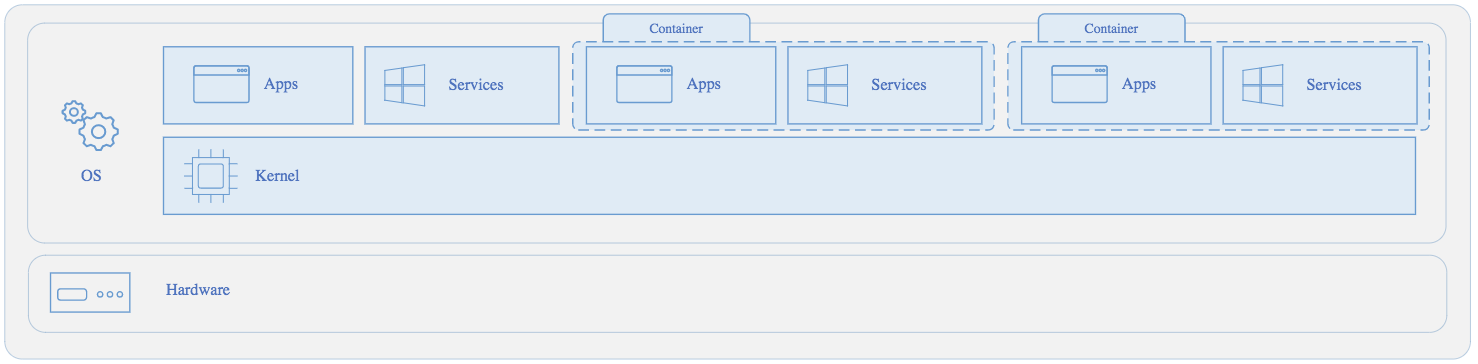

コンテナはクラウド上でアプリケーションを実行するための簡単な方法を提供します。貨物船には効率化のためにさまざまな素材をまとめるコンテナが存在しますが、クラウドのコンテナもこれと同様に開発チームがすばやく動いてほぼどんなスケールででも運用できるようにする役割を果たしています。アプリケーションをコンテナ内で実行するプロセスを「コンテナ化」と呼びますが、とくに近年は、新型コロナウイルス(COVID-19)の感染拡大により多くの企業がよりすばやく動いてより効率的にクラウドワークロードを展開しようとするようになったことから、クラウドでコンテナを使用する企業は増えてきています。

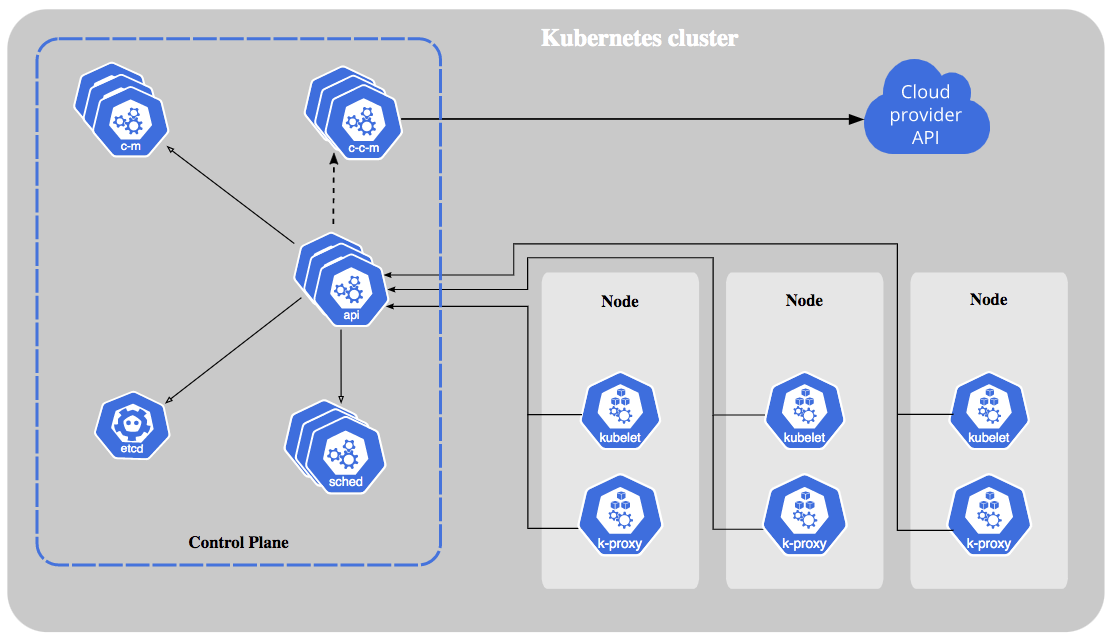

コンテナに加えてクラスタもあります。クラスタは、Kubernetes(オープンソースのコンテナプラットフォーム)の基本アーキテクチャです。Kubernetesクラスタは、コンテナ化されたアプリケーションを実行するノードと呼ばれるマシンの集まりです。

SiloscapeはWindowsコンテナを標的としてKubernetesクラスタへのバックドアを開きます。これにより攻撃者は被害者のクラスタ内のあらゆる場所で任意のコードを実行できるようになります。攻撃者はさまざまな攻撃を組織に対して行う可能性があります。たとえばランサムウェア(クラスタのロックや暗号化)、クリプトジャック(クラウドのコンピューティング能力を利用)、分散型サービス拒否(DDoS)(ボットネットの一部としてクラウドのコンピューティング能力を利用)、データ漏出(クラスタ内のデータを窃取)などです。クラスタ内のコンテナが1つシャットダウンされても攻撃者はまだコントロールを握ったままです。新しいコンテナを作成したり既存コンテナでコードを実行したり他のコンテナを停止したりすることができます。

SiloscapeはKubernetesクラスタを侵害することでWindowsクラウド環境に大きな混乱をもたらす可能性があります。

Windowsコンテナを運用している組織では以下を推奨します。

- ホスト上で管理者として実行したくないものはWindowsコンテナ内で実行しないことを推奨するMicrosoftのガイダンスに従います。

- ロールベースのアクセスコントロール(RBAC)などのKubernetes Authorizationモジュールを使い各ノードの権限を制限します。

- すべてのデプロイメントがすべてのアプリケーションについて最新バージョンを使用していることを確認します。Prisma Cloudのようなクラウドネイティブセキュリティプラットフォーム(CNSP)でセキュリティリリースを頻繁にスキャンします。

詳細については、「Siloscape」に関するUnit 42ブログをご覧ください。また、6月9日に開催されるウェビナーに登録するとUnit 42のリサーチャーがSiloscapeからの保護方法をライブで詳しく解説します。Prisma Cloudについて詳しく知りたい方はこちらの新ウェブサイトをご覧ください。