This post is also available in: English (Anglais) 简体中文 (Chinois simplifié) 繁體中文 (Chinois traditionnel) Nederlands (Néerlandais) Deutsch (Allemand) Italiano (Italien) 日本語 (Japonais) 한국어 (Coréen) Español (Espagnol)

Aujourd’hui, pleins feux sur « The 5 Big Cloud ». Inspirée de notre collaboration avec des centaines de clients, cette approche ne prétend nullement être exhaustive, mais elle permettra à votre équipe de tracer les grandes lignes de sa stratégie de sécurité du cloud.

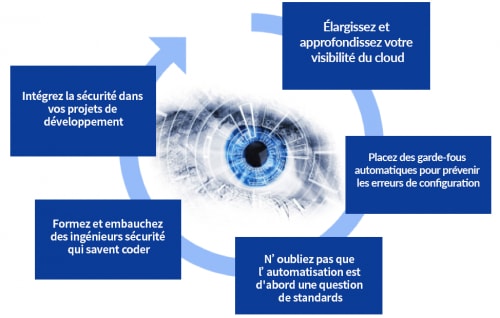

Figure 1 : « The 5 Big Cloud »

Les accidents imputables à une erreur humaine sont très souvent dus à une mauvaise lecture de la situation. – Nullmeyer, Stella, Montijo et Harden, 2005

- Élargissez et approfondissez votre visibilité du cloud.

Avant toute chose, vous devez bien comprendre comment vos développeurs et vos équipes métiers utilisent le cloud aujourd’hui. Ce bilan initial est le premier pas vers une gestion simplifiée de la conformité et de la sécurité du cloud. Priorité numéro un : identifier tous les cas d'usage du cloud sortant du champ de contrôle de la fonction informatique (Shadow IT). Ensuite, il faut creuser. La règle du 80-20 vous permettra d’identifier la plateforme cloud à laquelle vous devez vous attaquer en premier. Mais attention à ne pas vous limiter à de simples facteurs quantitatifs : si les équipes de sécurité doivent connaître le quoi (quelles plateformes cloud sont utilisées), elles doivent aussi comprendre le comment (ce qui s'y exécute). C’est là que les API des CSP (Cloud Service Providers) entrent en jeu.

Les API sont l’un des principaux facteurs de différenciation du cloud par rapport aux déploiements sur site. Grâce à elles, vous avez une lecture beaucoup plus précise de la situation dans vos environnements cloud : non seulement vous savez quelles applications cloud sont utilisées, mais vous assurez aussi un suivi du moindre changement effectué jusque dans la couche de métadonnées.

- Placez des garde-fous automatiques pour prévenir les erreurs de configuration.

Commencez par répondre à la question suivante : quelles sont les configurations à bannir à tout prix ? Prenons un cas d’école : une base de données ne devrait jamais être directement accessible depuis Internet. Cela tombe sous le sens, et pourtant, selon nos équipes de recherche de l'Unit 42, un accès direct a pu être observé dans 28 % des environnements cloud. Pour parer à ce type de danger, dressez votre liste initiale des pratiques interdites, puis enrichissez-la à mesure que votre programme de sécurité du cloud évolue. Deux précautions d'usage : chaque fois qu'une mesure de sécurité est automatisée, commencez petit et guettez d’éventuelles conséquences imprévues (du genre déni de service auto-imposé). Parallèlement, travaillez au contact direct des équipes de développement. Inutile d’implémenter des mesures de protection automatisées sans avoir obtenu leur feu vert. En résumé, impliquez les développeurs dès le départ et ne cherchez pas à aller trop vite. Une fois ces conditions remplies, vous pourrez accélérer le déploiement.

- N’oubliez pas que l’automatisation est d'abord une question de standards.

On ne compte plus les équipes de sécurité qui parlent d’automatisation avant même d'avoir établi des standards de sécurité. Il est bon de se fixer un objectif ambitieux, par exemple atteindre 80 % d’automatisation à terme. Mais mettez-vous d'abord d'accord sur des standards, et l’automatisation viendra d'elle-même. À moins d'être une start-up, ne vous attendez pas à automatiser tous vos processus en trois mois : généralement, il faut au moins neuf mois avant qu’une grande structure trouve son rythme.

- Formez et embauchez des ingénieurs sécurité qui savent coder.

Contrairement à la plupart des data centers traditionnels, les clouds publics reposent sur des API. C'est donc en toute logique qu'ils constituent la clé de voûte d'une gestion des risques dans le cloud.

Comment procéder ? Selon la taille de votre organisation, commencez par établir un bilan des compétences à votre disposition. Certains de vos spécialistes sécurité maîtrisent-ils des langages comme Python et Ruby ? Si oui, exploitez ces compétences et alignez vos objectifs d’automatisation en conséquence. Si non, plusieurs options s’offrent à vous. Vous pouvez donner leur chance à ceux qui ont envie d’apprendre et aux membres de votre équipe de développement qui s’intéressent à la sécurité. Proposez aux développeurs de se former à la sécurité et aux ingénieurs sécurité de découvrir les joies du code. Attention cependant à bien y consacrer les ressources nécessaires et à harmoniser les objectifs pédagogiques de chaque groupe.

Pas beaucoup de pros du code dans votre entreprise ? N'hésitez pas à faire appel à un consultant externe chevronné pour une mission de courte durée. Vous ne voudriez surtout pas vous retrouver avec des scripts dont votre équipe ne saurait que faire. Une fois que vous aurez bien maîtrisé le processus, vous aurez toutes les cartes en main pour intégrer parfaitement la sécurité dans vos projets de développement.

- Intégrez la sécurité dans vos projets de développement.

Qui, quoi, quand, comment et où ? Telles sont les questions essentielles à vous poser pour assurer la traçabilité du code déployé dans le cloud. Localisez ensuite les points d’entrée les moins perturbateurs pour vos processus et outils de sécurité. Là encore, mettez toutes les chances de votre côté en obtenant d'emblée l’adhésion des équipes de développement.

Conclusion

Quelle que soit leur taille, les équipes de sécurité ont tout intérêt à s’inspirer de l’approche « The 5 Big Cloud » pour élaborer leur stratégie de sécurité dans le cloud public. Elles profiteront ainsi d'avantages qui étaient autrefois l'apanage des seules équipes de développement. Commencez petit, mais voyez grand.