This post is also available in: English (Englisch) 简体中文 (Vereinfachtes Chinesisch) 繁體中文 (Traditionelles Chinesisch) Nederlands (Niederländisch) Français (Französisch) Italiano (Italienisch) 日本語 (Japanisch) 한국어 (Koreanisch) Español (Spanisch)

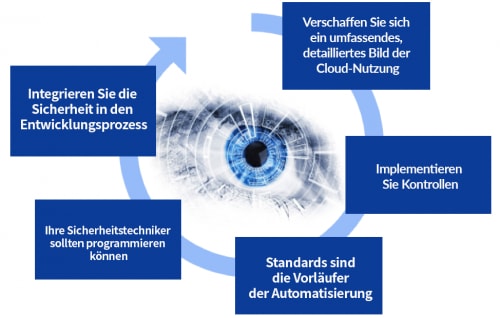

Wir haben unsere Erfahrungen mit Hunderten von Kunden ausgewertet und die Sicherheitsstrategie „5 Big Cloud“ entwickelt. Sie deckt zwar nicht jedes mögliche Szenario ab, kann bei der Entwicklung einer holistischen Sicherheitsstrategie für die Cloud aber sehr nützlich sein – vorausgesetzt, dass dem verantwortlichen Team die erforderlichen Ressourcen zur Verfügung stehen.

Abbildung 1: Die „5 Big Cloud“

Eine der wichtigsten Ursachen für Unfälle, die auf menschliches Versagen zurückzuführen sind, ist das Nichterkennen bzw. die falsche Einschätzung einer Gefahrensituation. – Nullmeyer, Stella, Montijo & Harden, 2005

- Verschaffen Sie sich ein umfassendes, detailliertes Bild der Cloud-Nutzung.

Als ersten Schritt zu einfacherer Cloud-Sicherheit und Compliance sollten Sie sich ein umfassendes Bild der aktuellen Cloud-Nutzung Ihrer Entwickler und der Teams in den Geschäftsbereichen machen. Dabei ist es unter anderem wichtig zu wissen, ob über Schatten-IT auf die Cloud zugegriffen wird. Falls ja, müssen Sie sich genauere Informationen über diese Zugriffe verschaffen. Empfehlen Sie Ihrem Team, das auch als „80:20-Regel“ bekannte Pareto-Prinzip zu nutzen, um zu entscheiden, welche Cloud-Plattform(en) zuerst untersucht werden sollte(n). Auch hier reicht es nicht aus, herauszufinden, welche Cloud-Plattformen genutzt werden. Ihre Sicherheitsteams sollten auch ermitteln, was auf diesen Plattformen ausgeführt wird. Dabei können die von den Cloud-Anbietern bereitgestellten APIs sehr nützlich sein.

APIs sind eine der Schlüsseltechnologien, bei denen sich Clouds von den meisten On-Premises-Umgebungen unterscheiden. Nutzen Sie sie, um sich ein genaues Bild der Cloud-Nutzung in Ihrem Unternehmen zu machen. Geben Sie sich nicht mit einer Liste der in Ihrem Unternehmen genutzten Cloud-Apps zufrieden. Nutzen Sie die APIs der Cloud-Anbieter, um sämtliche Änderungen bis auf die Metadaten-Ebene zu verfolgen.

- Implementieren Sie Kontrollen, um die gefährlichsten Fehlkonfigurationen von Cloud-Umgebungen automatisch zu verhindern.

Fragen Sie sich, welche Konfigurationen (Fehlkonfigurationen oder fehlerhafte Muster) in Ihrer Umgebung nie vorkommen sollten. Ein Beispiel hierfür ist eine Datenbank, in die direkt aus dem Internet Befehle eingegeben werden können. Das ist eine der gefährlichsten Sicherheitslücken überhaupt, aber diese Konfiguration wurde von Unit 42 in 28 % der untersuchten Cloud-Umgebungen gefunden. Erstellen Sie gleich zu Anfang eine Liste unerwünschter Konfigurationen und erweitern Sie diese im Verlauf der Zeit, wenn Sie Ihr Sicherheitsprogramm stärken. Zwei wichtige Hinweise: Wenn Sie diese Kontrollen automatisieren, würde ich Ihnen dringend raten, das zuerst in einer kleinen Testumgebung zu tun. So können Sie vermeiden, dass unbeabsichtigte Nebenwirkungen zu einem schwerwiegenden, selbst verursachten Denial-of-Service-Vorfall führen. Und zweitens: Arbeiten Sie eng mit Ihren Entwicklerteams zusammen. Versuchen Sie nicht, automatische Kontrollen ohne vorherige Absprache mit den Entwicklern zu implementieren. Arbeiten Sie von Anfang an mit ihnen zusammen, fangen Sie klein an und nehmen Sie dann schnell Fahrt auf.

- Standards sind die Vorläufer der Automatisierung.

In vielen Teams wird über die Automatisierung diskutiert, obwohl es noch gar keine Sicherheitsstandards gibt. Ein gutes Ziel ist, langfristig 80 % der standardisierten Prozesse zu automatisieren. Je mehr Sie die Prozesse in Ihrem Sicherheitsprogramm standardisieren, desto einfacher lassen sie sich automatisieren. Lassen Sie sich nicht weismachen, dass der Übergang von einem vollständig manuellen zu einem völlig automatisierten Sicherheitsbetrieb in 90 Tagen abgeschlossen sein kann. Wenn Ihr Unternehmen kein Startup ist, ist das äußerst unwahrscheinlich. In etablierten Großkonzernen nimmt die Automatisierung in der Regel mindestens neun Monate in Anspruch.

- Ihre Sicherheitstechniker sollten programmieren können.

Anders als in den meisten herkömmlichen Rechenzentren spielen APIs in Public-Cloud-Umgebungen eine wichtige Rolle. Für ein erfolgreiches Risikomanagement muss Ihr Sicherheitsteam beispielsweise unbedingt die APIs des Cloud-Anbieters nutzen.

Je nachdem, wie groß Ihr Unternehmen ist, kann es sich lohnen, mit einer Bewertung der bereits vorhandenen Skills zu beginnen. Haben Sie Mitarbeiter, die in Python, Ruby oder einer ähnlichen Sprache programmieren können? Wenn ja, sollten Sie intensiv in sie investieren und ihnen individuelle Ziele setzen, die auf den Zeitplan für die Automatisierung abgestimmt sind. Wenn nicht, gibt es verschiedene Möglichkeiten. Gibt es in Ihrem Sicherheitsteam Mitarbeiter, die das Programmieren erlernen möchten? Haben einzelne Entwickler ein Interesse an der Cybersicherheit gezeigt? Diese Leute können Sie weiterbilden, die Entwickler in Sicherheit und die Sicherheitstechniker in Programmiersprachen. Damit das erfolgreich ist, müssen Sie jedoch die entsprechenden Ressourcen in die Weiterbildung investieren und die Schulungsziele an Ihren Automatisierungszielen ausrichten.

Wenn es in Ihrem ganzen Unternehmen kaum Programmierer gibt, lohnt es sich vielleicht, für eine kurze Zeit einen Berater einzustellen, der bereits in vielen anderen Unternehmen ähnliche Projekte durchgeführt hat. Achten Sie jedoch darauf, dass dieser Berater die Sicherheitsteams entsprechend einweist. Die besten Skripts nützen Ihnen nichts, wenn niemand in Ihrem Unternehmen sie nutzen oder aktualisieren kann. Wenn dieser Prozess im Gange ist, können Sie die Sicherheit vollständig in den Entwicklungsprozess integrieren.

- Integrieren Sie die Sicherheit in den Entwicklungsprozess.

In diesem Schritt zeichnen Sie genau auf, wer wann welchen Code in welche Cloud-Umgebung(en) hochlädt. Wenn Sie das wissen, können Sie ermitteln, wo Sicherheitsprozesse und ‑tools implementiert werden sollten, um den Code effektiv zu schützen und die Entwickler möglichst wenig zu behindern. Beziehen Sie die Entwickler selbst unbedingt von Anfang an in diesen Prozess ein.

Fazit

Mit einer Sicherheitsstrategie für die Cloud, die sich auf die „5 Big Cloud“ konzentriert, können Sicherheitsteams aller Größenordnungen von den Vorteilen öffentlicher Clouds profitieren. Für zu lange Zeit haben das nur Entwicklerteams getan. Fangen Sie klein an und nehmen Sie dann schnell Fahrt auf.