This post is also available in: English (Engels) 繁體中文 (Traditioneel Chinees) Deutsch (Duits) Italiano (Italiaans) 한국어 (Koreaans) Español (Spaans) Türkçe (Turks)

Iedereen gebruikt wel eens een Microsoft Office-document. Werkdocumenten, elektronische ontvangstbewijzen en nieuwsbrieven zijn allemaal nuttige Office-documenten. Daarom zullen we vaak geneigd zijn een Office-document te openen dat als e-mailbijlage binnenkomt. Dat is precies de reden dat aanvallers, gewapend met de kennis dat veel mensen vrijwel elk document zullen openen, juist die bestandstypen kiezen om een systeem binnen te dringen.

In dit overzicht laten we u vijf verschillende manieren zien waarop Office-documenten kunnen worden misbruikt om een Windows-eindpunt aan te vallen en te compromitteren. Enkele ervan hebben we al eerder behandeld, andere zijn nieuw.

Macro's

Macro's bieden aanvallers de eenvoudigste manier om een aanval uit te voeren via Office-documenten. Office-applicaties hebben een ingebouwde scriptengine waarmee VBA-scripts (Visual Basic for Applications) kunnen worden uitgevoerd. Deze scripts kunnen worden uitgevoerd zonder dat daarvoor enige handeling van de gebruiker is vereist (mits de gebruiker macro's heeft ingeschakeld); zodra een document wordt geopend, wordt er kwaadaardige code uitgevoerd op het systeem. Als de gebruiker macro's niet heeft ingeschakeld, verschijnt er een pop-upvenster met de vraag om dat alsnog te doen. Dit pop-upvenster is een van de beveiligingsmechanismen die Microsoft heeft toegevoegd om het risico van macro's te verkleinen. Ook dwingt Microsoft het gebruik af van een andere bestandsextensie (.docm in plaats van .docx) voor documenten die macro's bevatten. Ondanks deze maatregelen kiezen gebruikers er nog steeds voor om deze bestanden te openen en de inhoud in te schakelen. Daardoor blijven macro's een veelgebruikte aanvalsmethode, zowel bij brede en eenvoudige aanvallen voor het afleveren van ransomware, zoals Emotet, als bij geavanceerde aanvallen zoals deze Sofacy-campagne.

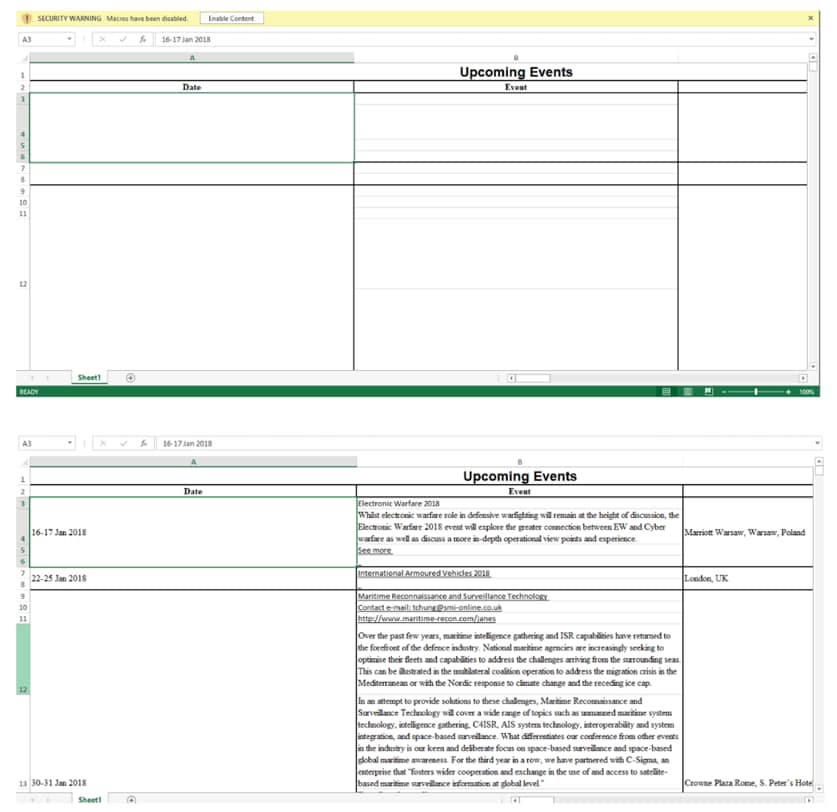

Afbeelding 1. Het Sofacy-document voor en nadat de inhoud is ingeschakeld

Zoals u in dit voorbeeld kunt zien, proberen aanvallers de gebruikers over te halen de beveiligingsmechanismen van Microsoft uit te schakelen door middel van social engineering. Daarbij wordt de gebruiker verteld dat de inhoud moet worden ingeschakeld om het gehele document te kunnen zien. In het voorbeeld van Sofacy hadden de aanvallers simpelweg de tekstkleur op wit gezet. De tekst was dus wel aanwezig voordat de macro's werden ingeschakeld, alleen niet direct zichtbaar.

Ingesloten Flash-bestanden

Naast ingebouwde mogelijkheden zoals macro's kunnen Office-documenten ook externe objecten bevatten, zoals Adobe Flash-bestanden. Deze objecten worden doorgegeven aan de juiste software om te worden verwerkt. Een kwetsbaarheid in de software kan dus worden misbruikt door iets te verbergen in de Flash-inhoud in het Office-document. Een voorbeeld van zo'n aanvalsvector is CVE-2018-4878, een zero-day exploit voor de Adobe Flash Player die door aanvallers werd misbruikt door kwaadaardige SWF-bestanden in te sluiten in Excel-bestanden. Bij dit type aanval bevat de kwaadaardige Excel ingesloten Adobe Flash-inhoud die de kwetsbaarheid in de Flash-speler activeert en een ingesloten shellcode uitvoert.

Microsoft Vergelijkingseditor

Net zoals u Adobe Flash-bestanden kunt insluiten in een Office-document, kunt u ook vergelijkingen insluiten in documenten die worden verwerkt door Microsoft Vergelijkingseditor, een programma waarmee u eenvoudig wiskundige vergelijkingen kunt schrijven.

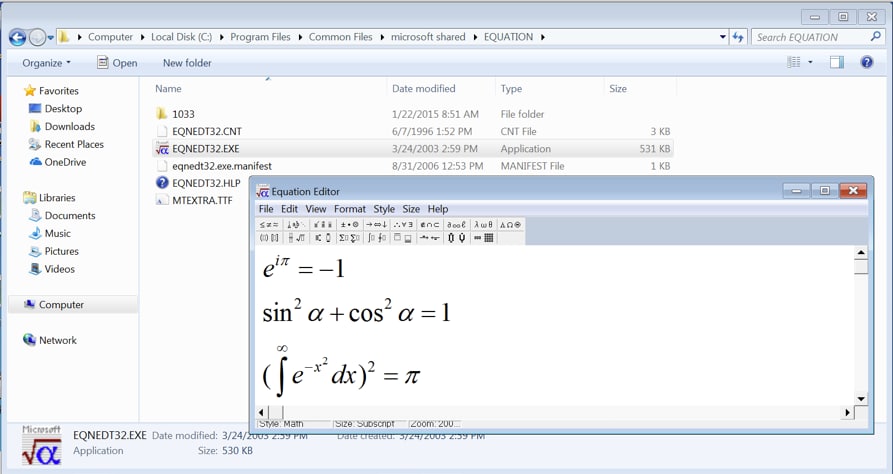

Afbeelding 2. Microsoft Vergelijkingseditor

Net als in het vorige voorbeeld kunnen kwetsbaarheden in de vergelijkingseditor worden misbruikt via kwaadaardige Office-documenten. Een voorbeeld hiervan is het recente misbruik van CVE-2017-11882, dat de weg vervolgens vrijmaakte voor andere exploits zoals CVE-2018-0802. In beide gevallen wordt misbruik gemaakt van kwetsbaarheden in de vergelijkingseditor, waardoor aanvallers externe code kunnen laten uitvoeren wanneer een gebruiker een Office-document opent. Vergelijkbare exploits in Microsoft Vergelijkingseditor, zoals CVE-2018-0807 en CVE-2018-0798, zijn wel geïdentificeerd door onderzoekers van Unit 42, maar zijn nog niet in de praktijk gebruikt.

Belangrijk om te onthouden is dat Microsoft Vergelijkingseditor wordt uitgevoerd als een afzonderlijk proces (eqnedt32.exe). Daardoor doen beschermingsmaatregelen die specifiek zijn bedoeld voor Microsoft Office, zoals EMET en Windows Defender Exploit Guard, hier standaard niets tegen. Die bieden namelijk alleen bescherming voor Microsoft Office-processen zoals winword.exe.

OLE-objecten en HTA-handlers

OLE-objecten en HTA-handlers zijn mechanismen in Office-documenten voor het verwijzen naar andere documenten, zodat die in de inhoud worden opgenomen. Deze kunnen op de volgende manier worden misbruikt om een eindpunt te compromitteren:

- Een Microsoft Word-document bevat een ingesloten OLE2-linkobject.

- Zodra het document wordt geopend, stuurt het Word-proces (winword.exe) een HTTP-aanvraag naar een externe server om een HTA-bestand met een kwaadaardig script op te halen.

- exe zoekt vervolgens naar de bestandshandler voor toepassing/hta via een COM-object, waardoor de Microsoft HTA-applicatie (mshta.exe) wordt geladen en het script uitvoert.

Deze functionaliteit werd misbruikt in het geval van CVE-2017-0199, een kwetsbaarheid in Microsoft Office/WordPad die het mogelijk maakte om externe code uit te voeren. Deze kwetsbaarheid, waarvan in meerdere aanvalscampagnes zoals deze OilRig-campagne gebruik werd gemaakt, werd in September 2017 gepatcht door Microsoft.

Afbeelding 3. RTF-bestanden zien er precies zo uit als gewone Word-documenten

Naast de hiervoor genoemde OLE- en HTA-exploit ontdekten de aanvallers ook dat RTF-bestanden OLE-objecten met MIME-type 'tekst/html' kunnen uitvoeren via de MSHTML. Dit betekent dat RTF-bestanden hetzelfde aanvalsoppervlak blootstellen als Internet Explorer!

Door gebruik te maken van deze logische kwetsbaarheid, bekend onder de naam CVE-2018-8174, kunnen aanvallers elke willekeurige HTML-, JavaScript- en VBScript-code uitvoeren. Deze code wordt, net zoals andere code die wordt uitgevoerd vanuit Internet Explorer, uitgevoerd in een 'sandbox'. Dit houdt in dat het proces geen andere processen kan starten en niet naar het bestandssysteem kan schrijven. Via deze kwetsbaarheid kunnen echter andere kwetsbaarheden worden misbruikt, zoals geheugenbeschadiging via de UAF-kwetsbaarheid in de VBScript-engine, om willekeurige code uit te voeren in de context van de Word-applicatie (winword.exe) en controle te krijgen over het systeem.

Conclusie

Aanvallen via documenten zijn al zo'n tien jaar bekend als aanvalsvector, maar nemen de laatste tijd toe in populariteit en complexiteit. Dit is misschien het gevolg van het feit dat browser-exploits steeds moeilijker te gebruiken zijn dankzij de inspanningen van ontwikkelaars. Maar ongeacht de reden is het belangrijk dat organisaties weten hoe ze zich tegen deze veelgebruikte aanvalstechniek kunnen verdedigen.

Preventie

De geavanceerde eindpuntbeveiliging van Palo Alto Networks Traps biedt meerdere methoden voor preventie van malware en exploits, ter beveiliging tegen de volgende bedreigingen:

- Macro-onderzoek: Traps scant elk Office-document op de aanwezigheid van kwaadaardige macro's, met behulp van zowel de WildFire-bedreigingsinformatiecloud als de lokale mogelijkheden voor machine learning. Het kan ook verhinderen dat besmette bestanden worden geopend door de gebruiker.

- Exploitpreventie: de uitgebreide functionaliteit van Traps op het gebied van de preventie van exploits voorkomt dat de kwaadaardige shellcode wordt uitgevoerd op het eindpunt dat wordt aangevallen.

- Traps bewaakt Office-applicaties standaard en zorgt ervoor dat legitieme ingebouwde processen niet worden misbruikt voor kwaadaardige doeleinden.